DX推進、生産性向上のためITとOTの融合が起きている

昨今は、「デジタルトランスフォーメーション」(DX)というワードがトレンドになっていますが、この言葉を知らない読者はもういないのではないでしょうか。DXは、デジタル技術を活用してビジネスに変革をもたらす過程のことを指します。

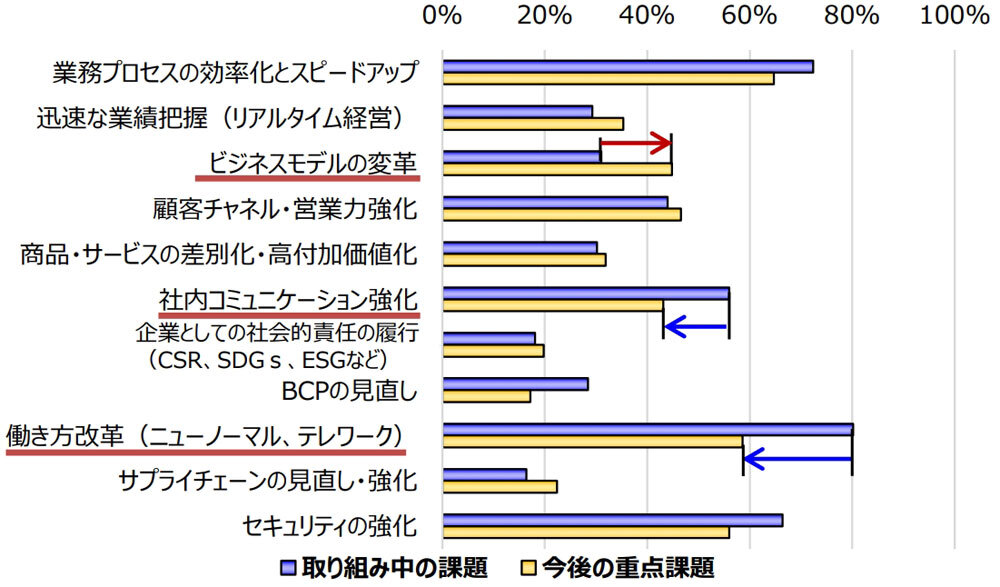

コロナ禍においては、その取り組みが急速に求められ、日本情報システム・ユーザー協会(JUAS)の調査によると、今後IT投資で解決したい経営課題の重要項目として、ビジネスモデルの変革が2020年11月の上位に挙がっています。

IT投資で解決したい経営課題(出典:経済産業省「2022年版ものづくり白書」より、日本情報システム・ユーザー協会「企業IT動向調査2021」)

このDX推進の動きは、製造業やインフラ設備を動かすOT(Operational Technology)と呼ばれる領域にまで及んできています。

OTは、工場や自動化システムなどを構成する技術であり、実際の生産や運転などの業務に直接関連する技術です。例えば、製造業においては工場内の工程を自動化し、生産性を向上するために使用されます。これには、バルブ、センサー、分散型制御システム(DCS)、プログラマブルロジックコントローラー(PLC)、SCADA(Supervisory Control And Data Acquisition)システムなどが含まれます。また、基礎インフラである電力やガスなどもOTシステムと呼ばれます。

OTシステムを扱う製造業やインフラ設備においては、近年に人手不足や熟練技術員の引退など、人の力による運用に限界が見えてきており、人工知能(AI)やIoTなどをはじめとしたデジタル技術の活用による人の労力の削減が求められていることから、DXを行う対象となっています。

OTシステムにおけるDXの取り組みは、例えば、工場内で測定したデータをITシステムに連携させることで、リアルタイムな製造効率の管理や、大量のデータをAIにより分析し品質管理精度を高めること、設備の異常予兆を検知することなどが可能になります。こうして、より効率的かつ歩留まりや異常停止の少ない生産活動が可能になります。

このように製造業、インフラ設備におけるDXは、OTを構成するセンサーや新しく取り付けたIoTデバイスなどにより物理空間の情報を集め、集めてきた情報をIT環境にある分析サーバーや管理サーバーで処理させることで、状況の可視化や、データ分析により企業や組織の業務をより効率的に遂行することが可能になり、また、顧客へ提供するサービスをより付加価値の高いものに変革していくことができます。

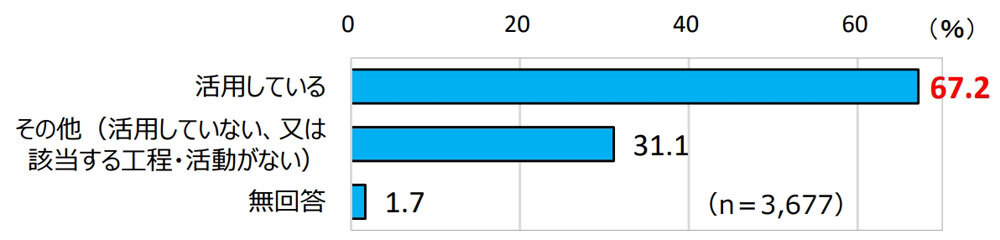

経済産業省発刊の「2022年版 ものづくり白書」によると、ものつくりの工程・活動におけるデジタル技術の活用状況は2022年5月時点で6割以上となっています。

ものづくりの工程・活動におけるデジタル技術の活用状況(出典:経済産業省「2022年版ものづくり白書」より、JILPT「ものづくり産業のデジタル技術活用と人材確保・育成に関する調査」)

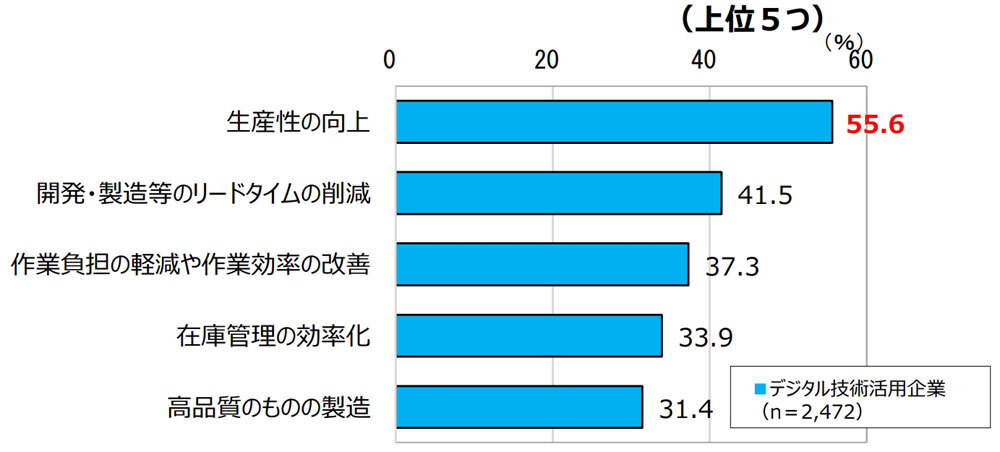

デジタル技術の活用により効果が出た項目(出典:経済産業省「2022年版ものづくり白書」より、JILPT「ものづくり産業のデジタル技術活用と人材確保・育成に関する調査」)

以上のように、実際にOTでもDXに取り組む企業が増えており、かつ、その効果が見られ、多くの事例が国内においても発表されるようになってきていることで、まだDXに取り組みを始めていない企業も、競合他社に追従する形で今後ますますこの動きが加速していくと見られます。

また、さらに政府が目指している未来の日本の姿に向かう形で、OTのような現実空間のシステムも「サイバーフィジカルシステム」の一貫として、ますますサイバー空間(=IT)との接続が増加していくと見られます。

このように、元来別々に運用されていたITとOTがDX推進、Society5.0のサイバーフィジカルシステムの構築という潮流のもと、1つのシステムとして融合しつつあることが分かります。

融合による新たなセキュリティリスク

しかし、この融合により、新たなセキュリティリスクが生じています。IT内に悪意のある攻撃者が侵入してきた場合に、ITにつながったOT内にまで侵入を拡大することが可能になるからです。

またOT内へ侵入してきた攻撃者がIT側にも侵入を拡大することも可能になります。さらに、OT内で使われるDCSや PLCなどは、バルブやアクチュエーターなどの実世界を動かす機器を制御しているため、これらが攻撃を受けたり、悪意のある人物や組織にとって不正な操作がなされたりした場合、最悪のシナリオとして、人身事故や環境破壊などが起こり得ます。-PR-

製造設備によっては、DCSや PLCなどの停止時間が1時間程度で、経済的な損害が数億円になるものもあり、24時間安全に、止まることなく稼働することが求められています。このようにOTシステムは、実世界への影響度が高く、稼働を止めてはいけないという高可用性が求められています。

サイバー攻撃者は、そういった特性を逆手に取り、OTを乗っ取り、身代金を要求するランサムウェア攻撃を行います。攻撃された製造事業者は、身代金を支払う方が、コストが低いと捉えてしまい、攻撃者に金銭を支払ってしまうケースが数多くあります。こうしたシナリオから昨今では、製造業をターゲットとしたランサムウェア攻撃が数多く起きており、DX推進の流れとともに、そのリスクは増大し続ける傾向があります。

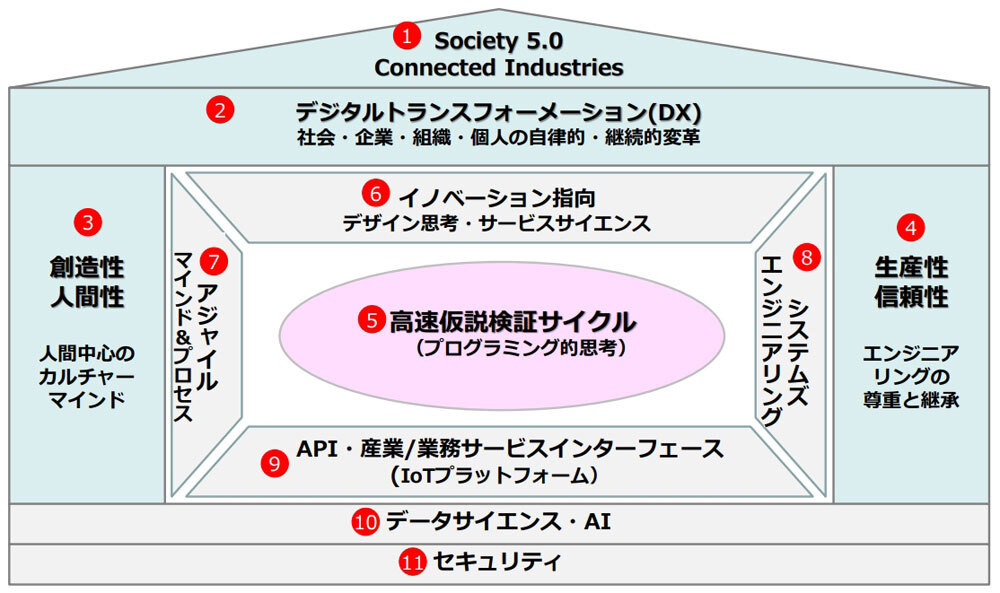

情報処理推進機構(IPA)発刊のDXに向けたスキル革命の概念図においても、セキュリティが土台として明確に記載されていることから、セキュリティなしではDX推進、Society 5.0を達成するどころか、足元が固まっていないために総崩れしてしまう可能性があります。

デジタルトランスフォーメーション(DX)に向けたスキル変革の方向性(出典:情報処理推進機構 社会基盤センター人材プラットフォーム部)

よって、適切なセキュリティ措置をIT/OT統合システム全体で実施していく必要があります。

セキュリティ対策を実施する環境の違い

前述の通り、DX推進に向けてセキュリティ対策を土台として進める必要があると言えます。その際にセキュリティ対策をOTにおいて適用する場合には、元来ITで培われたセキュリティ対策と比較して、3つの大きな課題があります。

1.可用性、安全性重視のOT

OTの多くは、24時間の安定稼働が求められています。例えば、ある石油精製工場では、メンテナンスのためにシステムを停止できるのは4年に1回です。また、システムの不作動は最悪の場合、人身事故や環境破壊など現実世界に膨大な影響を及ぼす可能性があり、可用性を妥協したセキュリティ対策の実施が非常に難しいという性質があります。-PR-

その一方で、ITにおいてはデータプライバシーなどの秘匿性が優先されるため、一時的に可用性を犠牲にしたサーバーのセキュリティメンテナンスのためのサービス停止といった作業が日常的に行われています。この慣習を同じようにOTにおいても実施しようとすると、その作業ができるのは4年後といったことになってしまいます。そういった特性があるため、脆弱性(ぜいじゃくせい)対策のためにパッチを適用するにも、パッチ適用後にシステムが安定的に稼働できるのか、デバイスの再起動が絶対に起きないのかといった懸案が上がり、パッチ適用をバックアップのシステムで検証する、パッチ適用後の不適合が見つかった場合には、ロールバック(適用前の状態に戻す)準備をするといった非常に多くの手間と時間がかかります。

また「EDR」(エンドポイント型脅威検知および対応)に代表されるエンドポイントセキュリティ製品の導入についても、その製品がデバイス上で稼働することによって、デバイスの動作負荷に影響がないのか、影響が懸案されるため導入された場合には、制御システムベンダーからの保証の対象外となってしまうといった制約もあり、システムを構成するデバイス本体の弱点を減らす、セキュリティを強化することが非常に難しいシステムになっています。

2.メーカー独自のプロトコルの多さ

前述した通り、OTは可用性が重視されるシステムのため、エンドポイント単体でセキュリティ対策を強化することは難しく、必然的に接続されるネットワークにおいて対策を行っていく必要があります。その際に課題となるのが、独自プロトコルです。OTシステムを構成するDCSやPLCといった製品は、長らく標準化がされておらず、ベンダーごとにオリジナルの通信プロトコルを使用したシステムが構成されていました。例えば、A社システムのヒューマンマシンインターフェース(HMI)とコントローラー間の通信はA社のプロトコルが使われており、その隣にあるB社システムはB社のプロトコルが使われているといった環境になっています。

これら独自のプロトコルは、昨今ではTCP/IPをベースとした通信に移行してきているものの、そのペイロード部分はメーカーごとに構成が異なっているため、例えば、既存のセキュリティ対策製品(ネットワークモニタリングシステムやファイアウォール)を使って、システム内の通信制限を行おうとしたとしても、内容の適切な把握ができずに制御を行うことができません。可用性が重視されるシステムにおいては、誤設定による通信の誤った遮断などは、生産・運用停止の危険性がありますので、独自プロトコルを含めた通信内容の正しい把握は重要なポイントになります。

3.製品ライフサイクルの長さ

最後は、ITシステムとOTシステムを構成するデバイスのライフサイクルの長さの違いです。ITシステムは、一般的に3~5年おきに製品の入れ替えが行われていますが、OTシステムは10~20年ごとにデバイスの入れ替えが行われます。筆者も2016年に経験したDCSシステムの更新プロジェクトにおいて、更新する前のシステムが1980年に導入されたUNIXをベースにしたシステムだったため、グラフィカルユーザーインターフェース(GUI)のないシステムの情報をコマンドラインインターフェース(CLI)で抽出し、非常に時間と労力を要した記憶があります。中には、いまだに「Windows 2000」をベースにしたデバイスを運用しているOTもあり、数多くのサポート切れOSや、販売終了済みのDCS、PLCが使用されています。

そのため、セキュリティ機能を考慮せずに設計されたデバイスがいまだに残り、脆弱性を悪用する攻撃にとても弱いという状況にあって、OTシステム側にさえアクセスできれば、攻撃し放題といった状況も起こり得るようになっています。

まとめ

DXの加速は、接続性の向上や効率化など、組織に大きな進歩をもたらしましたが、課題やリスクがゼロではありません。システムの各レベルで特性を踏まえた上でセキュリティ対策を実施することで、より早く、より安全なDXを推進させることができます。

次回は、OTシステムに関するグローバルのセキュリティ標準を幾つか解説し、日本におけるOTシステムセキュリティを推進する取り組みについて紹介していきます。

加藤俊介(かとうしゅんすけ)Claroty APJ Sales国内大手化学メーカーにて計装機器・制御システム設計エンジニアとして3年、海外大手制御機器メーカーにて安全計装システムのエンジニアとして4年、国内外の産業システムに係るプロジェクトに従事。また2021年8月から産業サイバーセキュリティのプロジェクトも担当。2022年5月から現職。製造業、医療業界向けのサイバーセキュリティソリューション提案を担当している。(Claroty日本語公式サイト)