従来からの境界型セキュリティ対策の“限界”を踏まえ、EDR(Endpoint Detection and Response)の企業導入が相次いでいる。だが、その活用で課題に直面する企業も少なくない。中でも問題になりやすいのが、EDRの導入自体の目的化による「戦略・戦術の欠如」と、運用スタッフの「能力不足」という2つの“人間系”の問題だ。ガートナー シニア プリンシパル アナリストの鈴木弘之氏が、状況の打開に向けた心構えとともに、具体的な施策を教示する。

EDR導入後の課題、これらの課題をどう解決すればよいのか

(出典:Gartner(2023年7月))<目次>

多くの企業がEDR利用に課題を抱える理由とは?

「社内ネットワークへの脅威侵入の阻止」を狙いとする従来からの境界型セキュリティ対策はもはや限界を迎えている。新たな対策の1つが、脅威の侵入を前提にエンドポイントを常時監視して脅威をいち早く検知し、速やかな対応で被害極小化を目指すEDR(Endpoint Detection and Response)だ。

EDRツールは機能面での成熟も進んでいる。「この領域はベンダー間の競争が激化しています。それを追い風に、脅威の『検出』から『分析』、被害を食い止めに向けた『封じ込め』、エンドポイントの『修復』までのEDR機能はどのツールも高い水準に達しています」と解説するのは、ガートナー シニア プリンシパル アナリストの鈴木弘之氏だ。

ガートナー シニア プリンシパル アナリスト 鈴木弘之氏

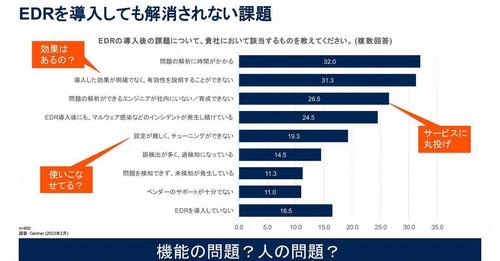

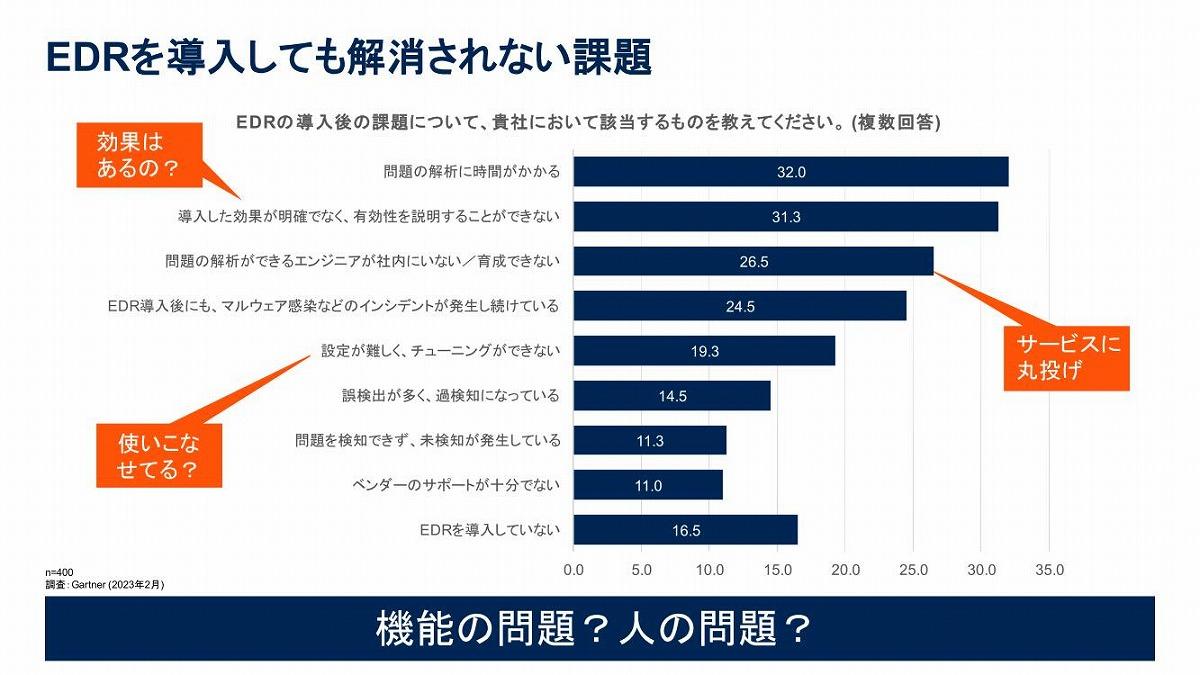

ただし、EDR利用に課題を抱えている企業は現状、少なくないという。ガートナーが2023年2月に実施した調査でも、「問題の解析に時間がかかる」(32.0%)、「導入効果が明確でなく、有効性を説明することができない」(31.3%)、「問題を解析できるエンジニアが社内にいない/育成できない」(26.5%)、「設定が難しくチューニングできない」(19.3%)などが課題として挙げられている。

それらの根本原因として鈴木氏が挙げるのが、他社の動向に影響されることなどでの「ツール導入が目的化してしまいがちなこと」だ。結果、「EDRをどう運用するか」の視点の抜け落ちたまま導入され、自社運用であれアウトソースであれ、大量のアラートに振り回される状況に陥るケースの多さを鈴木氏は嘆く。

導入の目的が決まれば目標も自然に定まる

EDRでは検出したセキュリティ上の問題の痕跡を捉え、一連の攻撃の流れを可視化して、いち早い対応を実現する。その実践においては攻撃プロセスに関する少なからぬ知見が必要となるが、問題を抱える企業ではスキル不足などから対応が問題の事後調査にとどまり、せっかくのツールの能力を引き出せていないという。

打開に向け鈴木氏が必要性を訴えたのが、機能面での課題がない中で活用度を左右することになる「戦略・戦術」の策定と「人材の能力の向上」だ。そのうち、前者のためにまず進めるべきなのが、EDR導入の狙いの再確認だという。

「EDR導入の本来的な目的はマルウェア被害の抑止や、問題の原因究明を通じた再発の防止などです。その再確認を通じて、自社にとってのEDRの目的を明確化します。目的が決まれば、目標も自然に定まります」(鈴木氏)

目標の分かりやすい例が、EPP(Endpoint Protection Platform)をすり抜けた脅威の検出/分析数やアラートの検出数など、ダッシュボードで確認できる各種の定量的な数値であり、現状を基に、それらをどの程度にまで持って行くのかを検討する。「目標が設けられていないのなら、今すぐにでも設定すべき」と鈴木氏は力を込める。

セキュリティ対策はシステム対応に加え、添付ファイルの不用意な開封を食い止める社員へのセキュリティ意識教育も伴う全社的な活動だ。そのための全社的なセキュリティ教育を実施するところも多いが、掲げた目標の数値的な達成度の公表は危機意識の醸成、さらにEDRの効果の社内広報にも大いに役立つという。

一方で、後者の能力の向上では担当者のトレーニングとともに、次の2つがポイントになるという。まずは当然ながら、ランサムウェアの攻撃フローの理解だ。

深い知識がなくても気づきが得られるEDRのドリルダウン分析

ランサムウェア攻撃の一連の流れを見ると、「社内ネットワークへの侵入」「セキュリティ侵害」「潜伏と社内調査」「データの搾取」「暗号化」と進む。

これを押さえておくことで、「EDRによるドリルダウン分析により、それほど深い知識がなくともアラート間の関係性による気づきを容易に得られます」(鈴木氏)。それを基に侵入経路を調査し、ネットワーク機器などのセキュリティの穴をふさぐことで再発防止に取り組む。

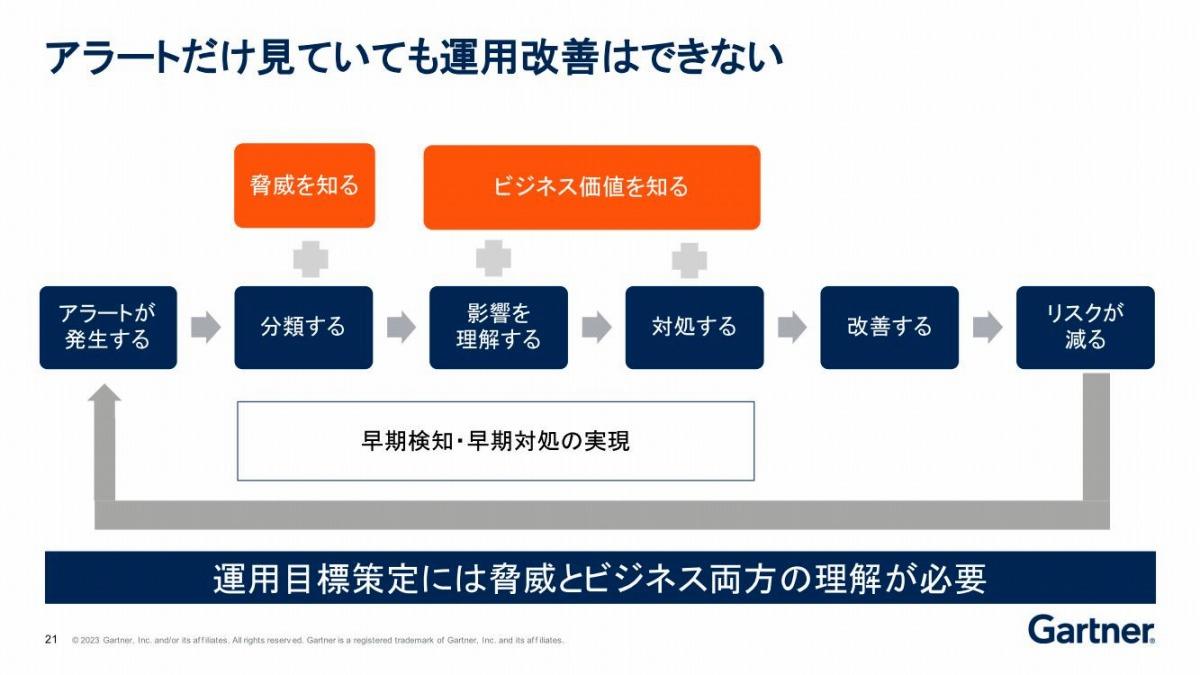

ただ、それだけでは、EDRの効果的な運用は困難だという。EDR運用は「アラートの発生」を出発点に、「アラートの分類」「影響の理解」「対処」「改善」という流れで進むが、被害極小化の観点では対応において、社内的により重要、あるいはより影響の大きいデータやネットワークに、優先的に対策を講じることも求められるからだ。

アラートで脅威を検知するだけでなく、ビジネスへの理解も必要になる

(出典:Gartner(2023年7月))

「言い換えれば、『影響の理解』と『対処』の両フェーズの判断において、脅威だけでなくビジネスへの知見も併せて求められるということです。その意味で、EDRの運用基準に、ビジネス価値の把握度も何らかの形で組み入れるべきです」(鈴木氏)

ビジネス価値を把握するための情報は、常にアップデートすべきものと、定期的な見直しで済むものに大別されるという。

前者は資産管理台帳やデータフロー図、ネットワーク構成図、脆弱性管理台帳などが、後者はビジネスとインパクト分析結果や事業継続計画、災害復旧計画、セキュリティ管理規定などが該当する。これらを集約し、問題発生時に即座に参照できる環境も整える必要があるという。データでの共有では暗号化の被害を受け参照できなくリスクがある。対策として昔ながらの紙での共有が効果的だという。

EDRはなぜ「最終的に自社運用を目指すべき」なのか

自社のビジネス価値の正確な把握はアウトソーサーには難しい。そこで、EDRをアウトソース運用しているのであれば情報をアウトソーサーに伝えた上で、将来的な自社運用への切り替えも検討すべきだという。

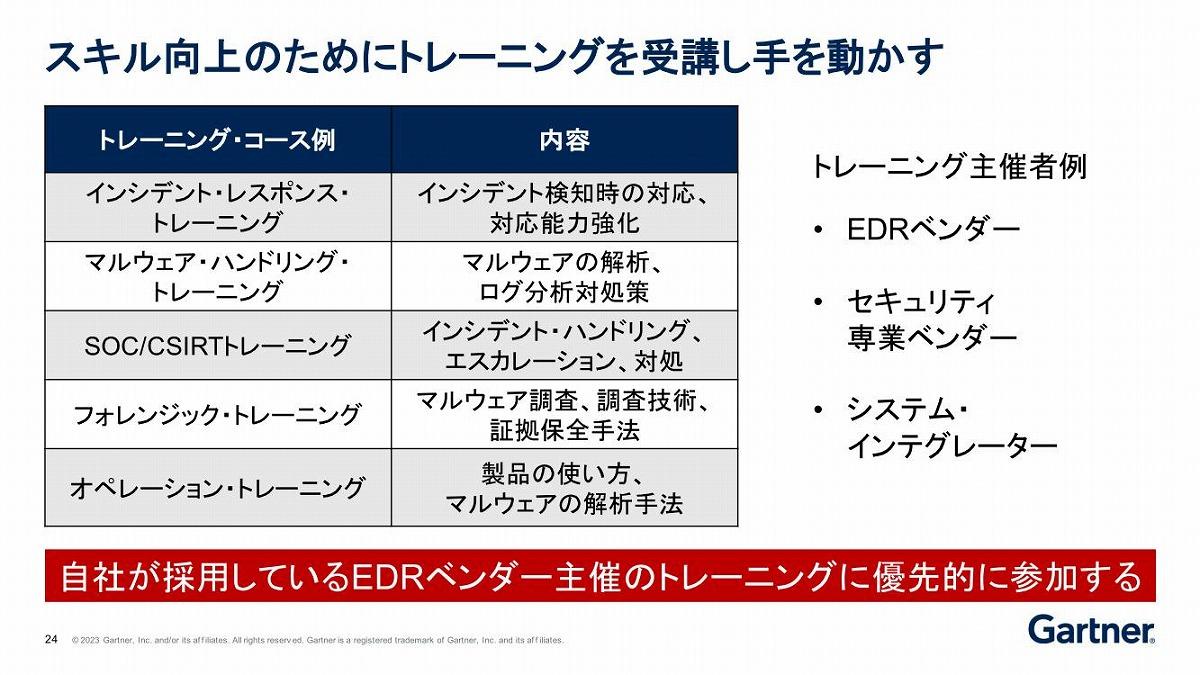

実施にあたっては外部に切り出していた作業を自社で行うためのスキル習得がセキュリティ担当者に求められる。そこでの策となるのがEDRベンダーやセキュリティベンダー、SIが開催する各種トレーニングへの参加だ。

さまざまな種類のトレーニングがベンダーなどにより提供されている。そのうち、自社が採用するEDRベンダーのトレーニングに優先的に参加する

(出典:Gartner(2023年7月))

製品の使い方やマルウェアの解析について学ぶ「オペレーショントレーニング」や、インシデント検出時の対応能力の強化のための「インシデント・レスポンス・トレーニング」、マルウェア解析やログ分析能力の強化に向けた「マルウェア・ハンドリング・トレーニング」など、多様なトレーニングが提供されている。トレーニングのためのトレーニングで終わらせないためにも、終了後は実際にスキルを使わせるよう仕向けるのもポイントだという。

数年がかりでスキルを磨き、自社の担当領域を段階的に拡大していくのが主体的な運用への現実的な脱却法だという。

脅威対策は現在進行形で進化を続けている。古くて新しい策が、複数のログ情報の相関分析により最適な対処法を導き出すSIEM(Security Information and Event Management)とすれば、その先にあるのが、発生した課題対応を自動実施するSOAR(Security Orchestration, Automation and Response)や、エンドポイントとネットワーク、メール、Webアクセスなどのログも収集し、分析するXDR(Extended Detection and Response)だ。製品的には、EDRやネットワーク機器、データベース発の、独自の強みを生かした製品投入が相次いでいる。

「それらの採用にあたって留意すべきなのが、完全自動化よりも“人と自動化の共存”を目指すべきだということです。何を優先して守るかは現状、結局のところ人が決めるより手がないことは当面、変わりません。そこでの腕がセキュリティ担当者に新たに問われているのです」(鈴木氏)