新型コロナ対策を通じてオンプレミス型のネットワークの限界が顕在化した。エンドポイントが社外に拡大することによって、ゲートウェイ(GW)がボトルネック化したのである。この問題の対応に向けて脚光を浴びているのが、社外PCとクラウドとの通信をインターネット上で完結させ、オンプレミスのGWの問題を抜本的に解消するクラウド型セキュリティゲートウェイサービス(クラウド型セキュリティGW)だ。そして、実はクラウド型セキュリティGWはネットワークを進化させる可能性を秘めていると説くのは、ガートナー リサーチ アドバイザリ部門 バイスプレジデント,アナリストの池田武史氏だ。執筆:フリーライター 岡崎勝己

<目次>1.リモートワークでGWが通信のボトルネックに2.クラウド型セキュリティGWとは何か?3.クラウド型セキュリティGWの3つのメリット、ゼロトラストに貢献も4.新たなネットワークへの対応に向けた心構えとは※本記事は2021年3月9日視聴のガートナー主催Webinar「クラウド中心のネットワーキング:新しい基準に移行する(Airing in Japanese)」の内容をもとに執筆者が再構成したものです。

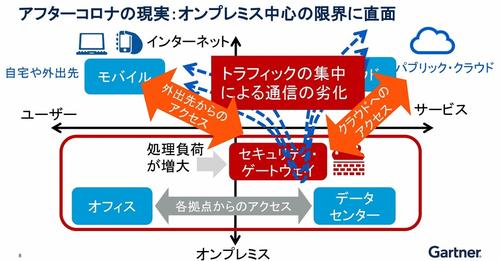

リモートワークでGWが通信のボトルネックに 増え続けるトラフィックをどうさばくかはIT担当者にとって長年の懸案事項だ。インターネットの利用拡大を背景に、多くの企業でその対応が継続的に進められてきた。そうした中、新型コロナによるリモートワークの急拡大によって、問題が一気に深刻さを増している。理由は企業ネットワークの構成を見れば理解できるだろう。

基本は外部脅威から社内のITリソースを遮断するための閉域網構成だ。そのうえで、インターネット利用のために境界へセキュリティGWを設置する。

問題は、リモートワークを機に、これまで社内の保護下にあったPCが閉域網外に大量に配置されることとなったことだ。社員が業務を進めるには社内システムへのアクセスが必要となり、当然、過去になかった量のトラフィックがGWに集中することとなる。そこに、業務継続などを目的としたWeb会議などのクラウドサービスの利用急増という要因が加わった(図1)。

ガートナー リサーチ アドバイザリ部門 バイスプレジデント,アナリストの池田武史氏は、「社外PCのインターネットへのアクセス時には多くの場合、エンドポイント保護のためにVPN接続でトラフィックがGWを経由すること、また、Web会議などでは大量のデータのやりとりが生じることなども挙げられます。これらの要因が積み重なることで、セキュリティGWにボトルネックが生じ、通信遅延の問題が顕在化しているのです」と状況を解説する。

クラウド型セキュリティGWとは何か? では、どう対応するべきなのか。解消法は、ネットワークや各種装置の増強を通じた通信スループットの向上、別の経路を用意することでの迂回、時間をずらしてのアクセス分散の3つである。

このうち、スループット向上のための新たなアプローチとしてここにきて注目されているのが「クラウド型セキュリティGW」だ。

クラウド型セキュリティGWとは、文字通り、クラウドでセキュリティGWの機能を提供するサービスだ。最大のメリットは、社外PCとクラウドとの通信がインターネット上で完結すること。これにより、オンプレミスのGWに起因する通信遅延を抜本的に解消できる(図2)。

画像図2:クラウド型セキュリティGWでは社外PCとクラウドとの通信をインターネット上で完結でき、オンプレミスのGWに起因する通信遅延を抜本的に解消できる

モバイルやクラウドの利用を背景に数年前に登場した。以来、利用の裾野を広げ、ガートナーが2021年1月に行った調査では、新型コロナ対応で優先すべき対策として、「セキュリティGWのクラウド型への移行」を挙げる企業は19.2%に達している。

ただし、クラウド型セキュリティGWは単なる通信スループットの向上策にとどまらないと池田氏は付け加える。

「注目すべきは、通信での“柔軟なアクセス権限の付与”と“トラフィック制御”における機能発展の可能性です」(池田氏)

企業ネットワークの在り方は今後、DXの進展を背景に大きく変化することが確実視されている。閉域網を基本とする社内システムの接続先は、IoTによる各種管理や新ビジネスを目的に、工場や店舗、ビルから顧客やパートナー、さらに各種サービスまで急速に多様化しつつある。

「従来からの内と外とを隔離する企業ネットワークの考え方では、要求が複雑化するネットワーク環境への対応は到底困難です。そうした中、クラウド型セキュリティGWはシステムやサービスの“つなぎ役”として、クラウドを中心とするネットワークへの推進する役割が期待されているのです」(池田氏)

クラウド型セキュリティGWの3つのメリット、ゼロトラストに貢献も この観点でのクラウド型セキュリティGWのメリットして池田氏が挙げるのが「負荷の分散」「柔軟性の確保」「運用性の向上」が可能なことだ。それを支える仕組みが、エンドユーザーの権限や端末、NWなどの状況に併せた適切なセッションの選択と、接続先ごとの細かなセグメンテーションの実施と解放である。

その真価はゼロトラスト・ネットワーク・アクセス(ZTNA)への理解を深めることで理解できるという。

ガートナーによると、ZTNAとは「1つのアプリケーションまたはアプリケーション・セットの周囲にID/コンテキスト・ベースの論理アクセス境界を設け、信頼できるブローカによって指定された参加者のみがアプリケーションへのアクセスを許されるテクノロジ」だ。この定義をセキュリティGWの仕組みと照らし合わせれば、重なる機能の広範さを確認できるはずである。

「クラウド型セキュリティGWは今後、ZTNAの機能をより高める形で進化するはずです。IDや端末によるアプリへのアクセスを制限はもちろん、IDを基にVPNを置き換える通信の暗号化トンネルなども用意するでしょう。加えてセグメンテーションにより個々のアプリごとのトラフィックの監視を通じて、フィルタリングによる脅威排除はもちろん、レスポンスを基にアプリの使い勝手も判断し対策も自動実施するようになります。ひいては新たなアーキテクチャによる企業ネットワークの最適化とともに、よりきめ細やかなセキュリティ対策も期待されます」(池田氏)

現時点でのクラウド型セキュリティGWの活用策の1つがローカル・ブレイクアウトへの応用だ(図3)。

画像図3:DC内のGWを経由しない拠点からのインターネット接続が実現し、拠点とDC間のトラフィックも抑制される

これにより、DC内のGWを経由することのない拠点からのインターネットのアクセスが可能となり、拠点とDC間のトラフィックも抑制される。近い将来には接続先の特性に合わせた通信の最適化も見込まれる。

新たなネットワークへの対応に向けた心構えとは 池田氏は、「クラウド型セキュリティGWの利用を通じて、企業ネットワークにパラダイムシフトが発生します」と断言する。そこでの対応の心得としてまず挙げるのが、「オンプレミスとクラウドのハイブリッドを前提とすること」だ。一気にオンプレミスから脱却することは現実的に難しい。そこで、「セキュリティ保護のためにオンプレミスを残しつつ、できるところから置き換えを進めるべきです」(池田氏)。

2つ目は、「多様な技術が関わることを抑えておくこと」である。ガートナーではクラウド型セキュリティGWを「SASE(Secure Access Service Edge)」の1つと定義。そこにはFWやVPN、WAFなど10以上の技術が存在する。現在、新市場形成に向け新旧ベンダーが多様な取り組みを進めている最中。市場の統合にはあと3~4年はかかると見込まれている。その中で、何が本命になるかを冷静に見極める必要がある。

3つ目が、「ポリシー中心の接続に対応すること」である。各種接続の手間を抑えるには自動化のためのポリシーの策定が必要となるが、全ユーザーとシステムに対応したポリシー策定は現実的ではない。そこで、まずはリモートアクセスなど範囲を絞り、きめ細かい条件の策定とその運用の自動化を目指すことが大切になるという。

4つ目が、「運用しながら新たなトレンドに対応すること」だ。クラウド型セキュリティGWのメリットの1つが、トラフィック監視ツールを利用できることだ。その利用を通じてアプリの種類や端末の場所を把握し、日々の改善に生かすこともIT部門のミッションと言える。

「IT部門の役割はネットワークの領域でも今後、大きく変わるはずです。行き交うトラフィックを把握して未来を予測し、サービス改善に役立てる。経営により資するためのパラダイムシフトが、ネットワークだけでなくIT部門にも求められています」(池田氏)https://www.sbbit.jp/article/cont1/76123